Donedávna boli počítače či notebooky zaujímavým cieľom útočníkov. Systémy na detekciu a reakciu na koncové body (EDR) zlepšujú účinnosť detekcie škodlivého softvéru (malvéru) v systémoch Windows, preto aktéri hrozieb presúvajú svoje úsilie na vývoj a nasadzovanie malvéru v iných systémoch. Medzi ne patria sieťové zariadenia, diskové polia, servery alebo aj zálohovacia infraštruktúra.

Útoky ransomware sa zameriavajú na primárne úložné zariadenie, kde sa šifrujú dáta, ktoré sa stávajú nepoužiteľnými. Stratégia útočníka sa však môže zamerať rovnako aj na zálohovaciu infraštruktúru. K úplnej paralýze a neschopnosti obnoviť produkčné dáta prichádza, keď sú zálohované dáta rovnako zašifrované. Preto sa zálohovacia infraštruktúra stáva ďalším terčom útočníkov.

Kybernetický útok môže mať vážne dôsledky na každú spoločnosť, vrátane straty údajov, poškodenia dobrého mena, nákladov na obnovu a značných prestojov v podnikateľskej činnosti.

Kyber hrozby súčasnosti definujú nový pojem ochrany voči kybernetickým útokom a hlavne obnovu po ňom. Ide o Cyber Recovery metodológiu.

Cyber Recovery metodológia a infraštruktúra musí poskytovať nasledovné funkcionality:

- Izolácia – fyzické a logické oddelenie produkčných a zálohovaných dát,

- Imutabilita – zachovanie pôvodnej integrity dát,

- Inteligencia – ML (machine learning) a analytika pre identifikáciu hrozieb zálohovaných dát.

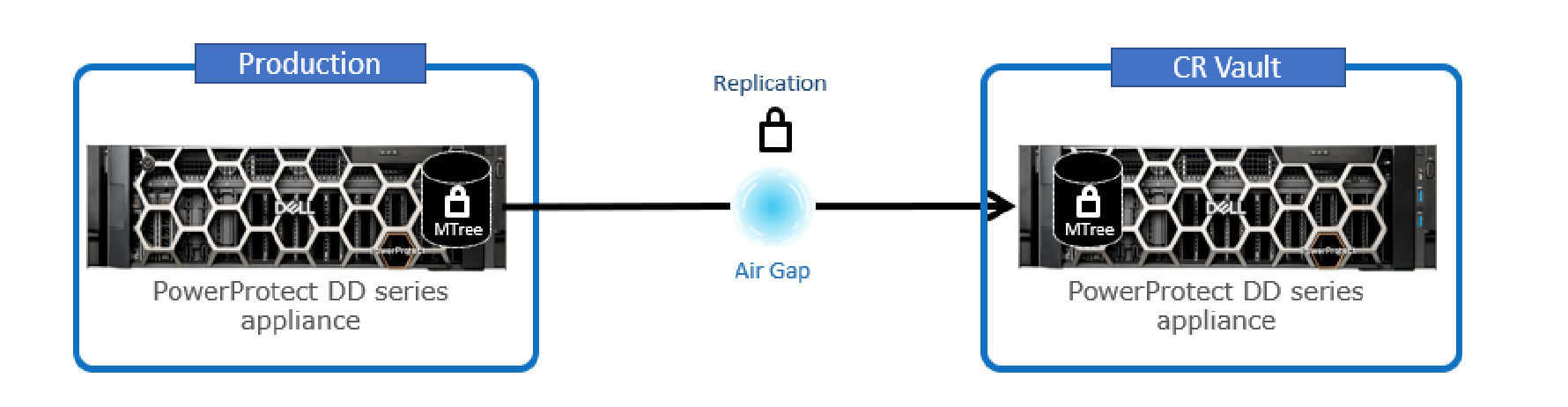

Vektor útokov sa rozrastá a útočník sa dostane všade kde má po sieti prístup. Na tomto fakte stavia ochrana Dell EMC Cyber recovery, ktorá fyzicky oddeľuje zálohovaciu infraštruktúru od produkčnej. Vault alebo bunker je oddelený pomocou jednosmernej diódy a jediný styčný bod s produkčnou infraštruktúrou je IP adresa a port na nadefinovanom Dell EMC DataDomain replikačnom vzťahu.

Dátové diódy sú hardvérové elektronické zariadenia kybernetickej bezpečnosti navrhnuté s dvoma samostatnými okruhmi – jeden na odosielanie a jeden na príjem – ktoré fyzicky obmedzujú prenos údajov iba jedným smerom.

Výrobcovia zariadení OWL (one way link) majú široké portfólio produktov. Viac informácií o produktových radách určených ako owl nájdete na tomto odkaze.

Kam sa útočník alebo škodlivý softvér nedostane, tam nemôže škodiť.

Dell EMC Cyber Recovery

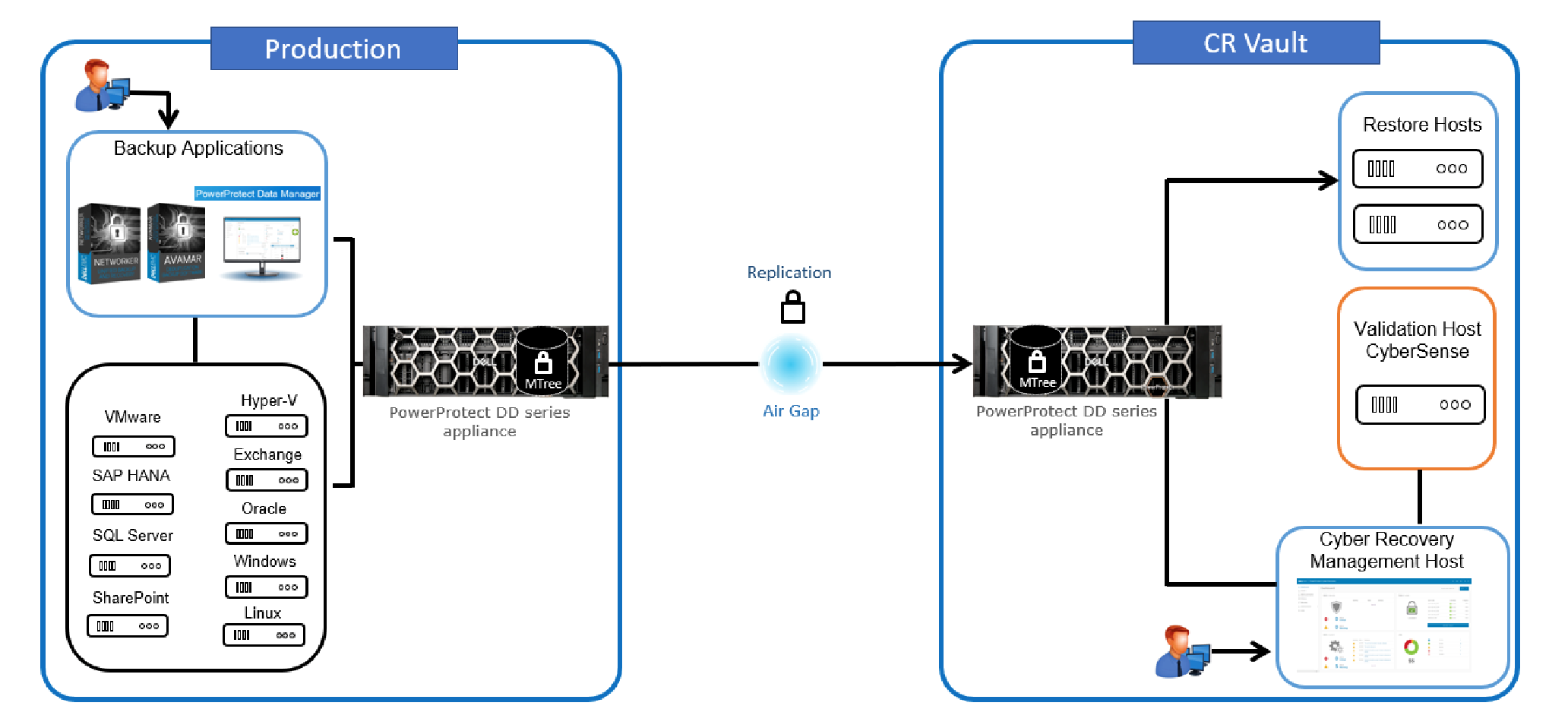

Dell EMC je jedným z výrobcov s najrozsiahlejšim portfóliom zálohovacích zariadení a zálohovacieho softvéru. Ransomware ochrana v ponímaní Dell EMC je založená na produktovej rade PowerProtect (známej ako DataDomain) a MTree replikácií.

Replikácia MTree synchronizuje údaje medzi produkčným prostredím a izolovanou sieťou (air-gap) Cyber Recovery trezorom. V CR trezor (vault) sa vytvárajú nemenné ochranné zálohy vybraného setu produkčných dát. Samotná nemennosť prenesených dát do záložnej lokality je zabezpečená softvérovou vlastnosťou DataDomain Retention Lock.

Ťažisko implementácie je založené na vytvorení izolovaného air-gap prostredia, ktoré prijíma zálohované dáta z produkčnej lokality. Okrem zálohovaných dát je distribuovaný aj zálohovací katalóg. Celý proces je riadený Cyber Recovery softvérom, ktorý manažuje proces nemenných záloh uložených na Dell EMC DataDomain. Tieto zálohy sa môžu použiť na obnovu prostredia v oddelenom trezor prostredí. Cyber Recovery je integrované s produktmi Networker, Avamar a PowerProtect Data Manager, Veritas NetBackup.

Softvér Cyber Recovery riadi synchronizáciu dát z produkčného prostredia do prostredia CyberRecovery Vault. Po dokončení počiatočnej synchronizácie, kedy sa kopíruje celý set dát, každá nasledná operácia synchronizácie kopíruje iba nové a zmenené segmenty údajov.

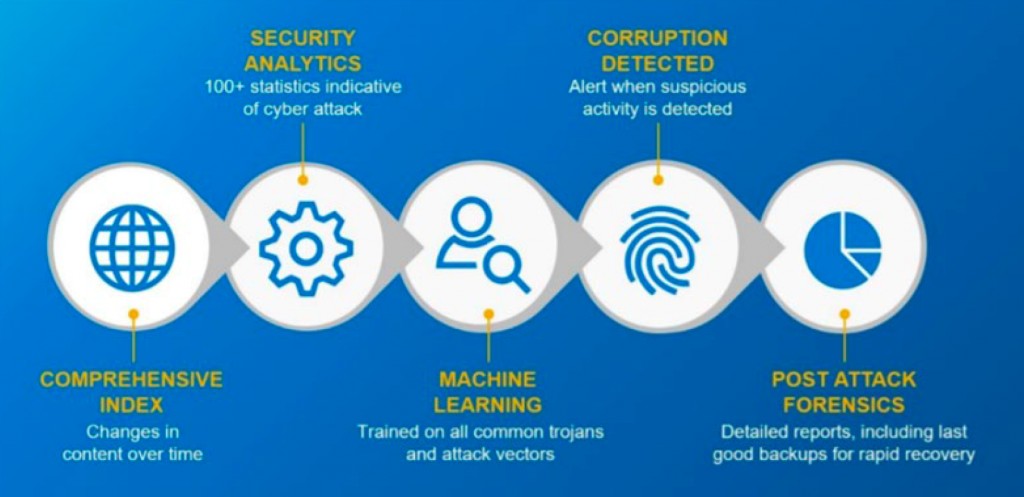

Cyber Recovery je možné ďalej integrovať so CyberSense. CyberSense pridáva inteligentnú vrstvu ochrany a analýzu záložných kópií v trezore podporovanú s Machine Learning štatistikami založenými na kontrole obsahu, ktorá zisťuje známky poškodenia od škodlivého softvéru.

Strojové učenie CyberSense skúma viac ako 100 štatistických údajov založených na obsahu dát. CyberSense zisťuje hromadné mazanie, šifrovanie a iné podozrivé zmeny. Keď dôjde k podozrivému nálezu, CyberSense poskytuje forenzné správy po útoku na ďalšiu diagnostiku kybernetického útoku.

Obnova po kyber útoku

V prípade kybernetického útoku na produkčnej infraštruktúre je obnova vykonávaná v CR vaulte, ktorý spravidla obsahuje subset minimálnej infraštruktúry na prevádzku životne dôležitých služieb spoločnosti.

Viac informácií o opísanej referenčnej architektúre nájdete na priloženom odkaze.

Disaster Recovery nie je Cyber Recovery

Nasledujúca tabuľka zobrazuje kategorický prehľad a porovnanie Disaster Recovery a Cyber Recovery metodológie ochrany dát.

| KATEGÓRIA | DISASTER RECOVERY | CYBER RECOVERY |

| Čas obnovy | Limitne blízke | Spoľahlivé a rýchle |

| Bod obnovy | Ideálne nepretržite | Primárne denné |

| Povaha katastrofy | Povodeň, výpadok elektriny, počasie | Kybernetický útok, cielený |

| Vplyv katastrofy | Regionálne | Globálne |

| Topológia | Prepojená | Izolovaná |

| Objem dát | Komplexné, všetky údaje | Selektívny, zahŕňa základné/nevyhnutné služby |

| Obnova | Štandardný DR proces/failover, failback etc./ |

Iteratívne, selektívne zotavenie; časť CR |

Zhrnutie

Sumarizujme tipy a rady na ochranu pred ransomwarom (nezabránia útoku, ale môžu zmierniť potenciálne škody) a všeobecnej kyberhygieny zálohovacieho prostredia:

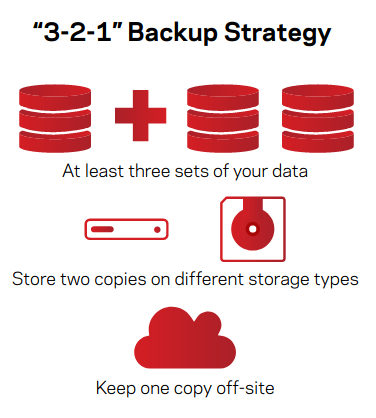

- zálohujte a diverzifikujte ukladacie pamäťové médium, aby ste predišli jedinému bodu zlyhania (SPOF),

- nasledujte princíp ukladania záloh 3-2-1, ktorý hovorí o troch kópiách dát (1 x produkčné dáta a 2 x zálohované kópie) na dvoch rôznych médiách (napr. disk a páska) s jednou kópiou mimo primárneho dátového centra na obnovu po havárii,

- aktualizujte SW serverov, aby ste používali najnovšie patche a firmware,

- implementujte zásadu najmenších oprávnení pre používateľské účty,

- sledujte sieťovú aktivitu a systémové protokoly,

- sledujte záznamy o udalostiach, aby ste identifikovali anomálie,

- použite kombináciu filtrovania IP, systému detekcie narušenia (IDS) a systému prevencie narušenia (IPS),

- implementujte segmentáciu siete a rozdeľovanie údajov, aby ste minimalizovali vplyv potenciálneho útoku ransomware,

- auditujte systémy v pravidelných intervaloch.

Ochrana dát spoločnosti začína na perimetri, pokračuje edukáciou zamestnancov, monitorovaním anomálií a disaster recovery a cyber recovery plánom.