Kybernetické útoky na organizácie dnes neprebiehajú formou náhodných pokusov. Sú premyslené, tiché a často dlhodobo skryté. Útočníci si najprv zmapujú prostredie, identifikujú slabé miesta, využijú zero-day zraniteľnosti a nenápadne sa laterálne pohybujú naprieč infraštruktúrou.

Útoky, ktoré nevidíte, vás stoja najviac

Keď sa útok prejaví navonok, býva už neskoro. Dáta sú zašifrované, citlivé informácie exfiltrované a účty kompromitované. Práve čas medzi prvotným prienikom a jeho odhalením má najväčší dopad na finančné straty, reputáciu aj kontinuitu biznisu.

Tradičné bezpečnostné nástroje sa zameriavajú najmä na známe vzory správania a perimetrovú ochranu. Moderné hrozby však tieto mechanizmy dokážu obísť a maskovať sa v bežnej sieťovej komunikácii. Organizácie preto potrebujú nový pohľad na to, čo sa v ich sieti skutočne deje.

Keď každá sekunda rozhoduje: rýchla detekcia je kľúčová

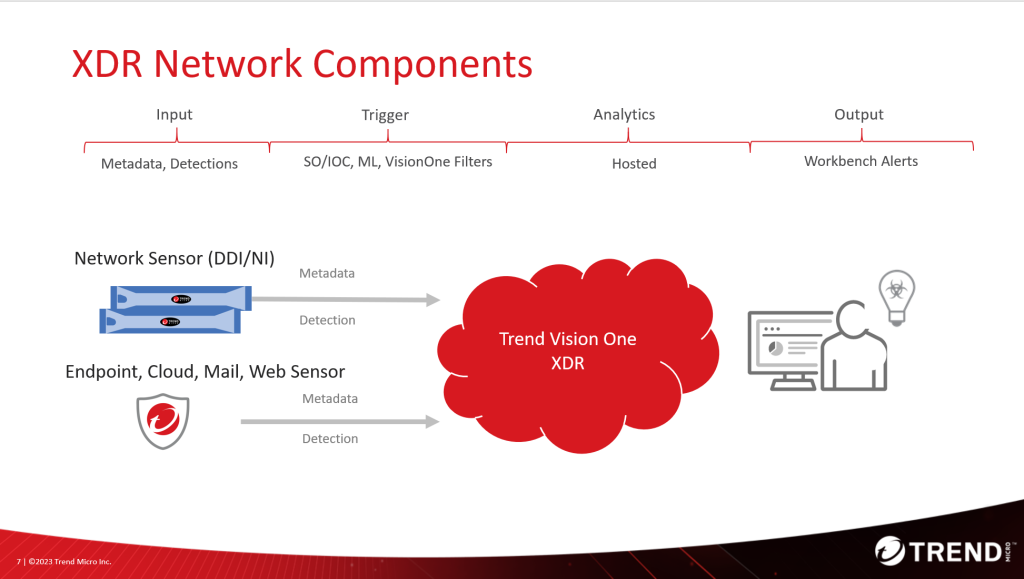

Moderný prístup k bezpečnosti vyžaduje viditeľnosť naprieč celou sieťou – nielen na hranici s internetom, ale aj vo vnútri infraštruktúry. Práve tu prichádza do hry Network Detection & Response (NDR) novej generácie.

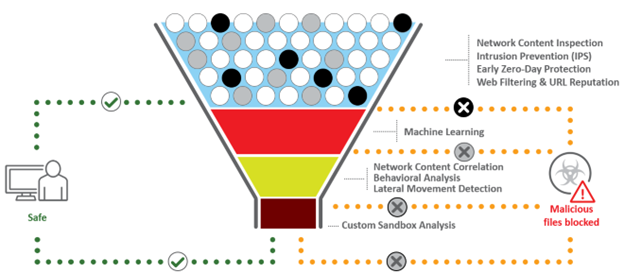

Na rozdiel od tradičných NDR riešení, ktoré sa často spoliehajú na dlhodobé učenie správania siete, Trend Micro Deep Discovery Inspector (DDI) kombinuje viacero prístupov naraz:

- sieťovú telemetriu,

- globálnu databázu hrozieb,

- behaviorálne modely,

- analýzu anomálií a sandboxovanie.

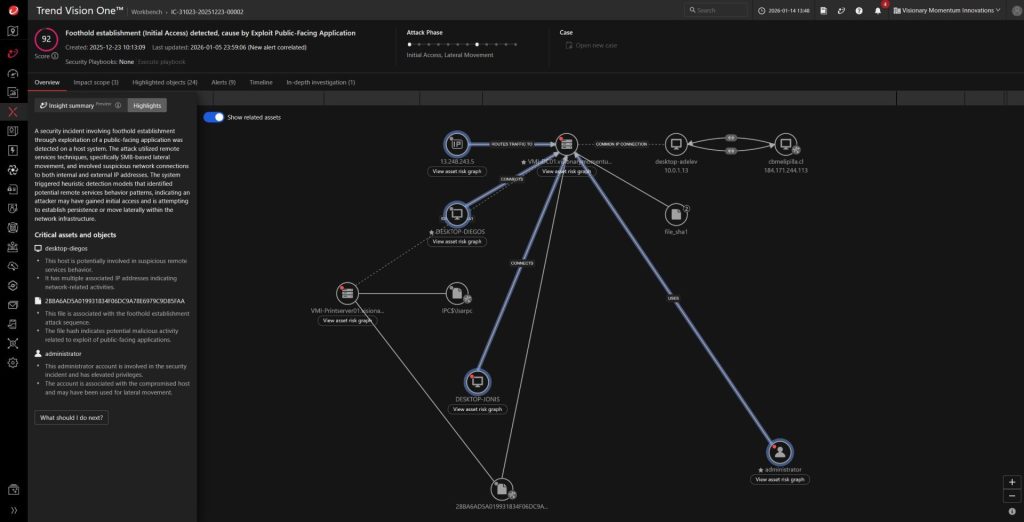

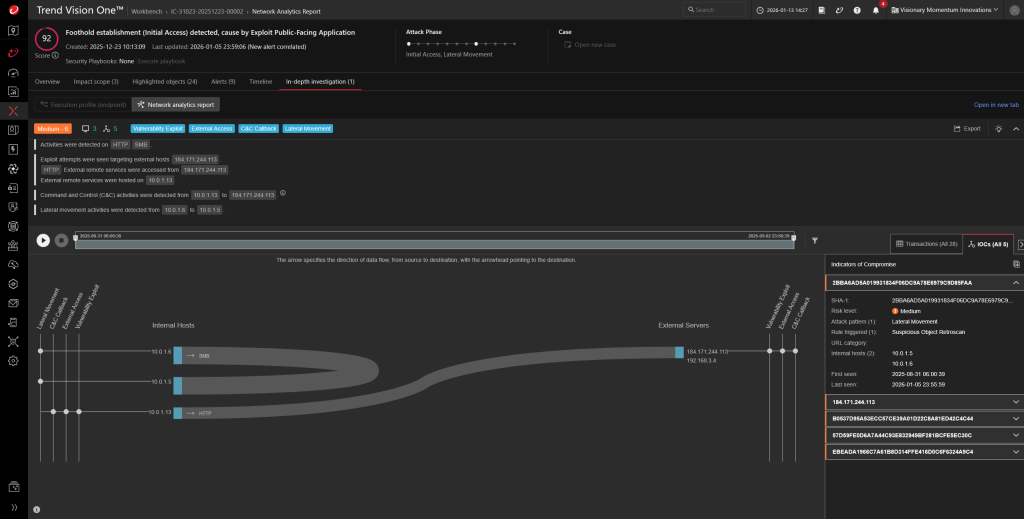

Výsledkom je rýchla detekcia bez potreby zložitého ladenia, pričom bezpečnostný tím získava okamžitý prehľad o tom, kde útok vznikol, ako sa šíril a ktoré systémy sú ovplyvnené.

Vďaka korelácii dát z koncových zariadení, serverov, e-mailu a siete má organizácia jeden konzistentný pohľad na incident v centrálnej konzole Trend Vision One. Reakcia na incident – izolácia zariadenia, analýza zdroja útoku či forenzné vyšetrovanie – je otázkou niekoľkých klikov.

Ako sme zákazníkovi pomohli splniť požiadavky NIS2 pomocou tejto platformy

Ako sme zákazníkovi pomohli splniť požiadavky NIS2 pomocou tejto platformy

Najčastejšie hrozby, ktoré v sieti zostávajú skryté

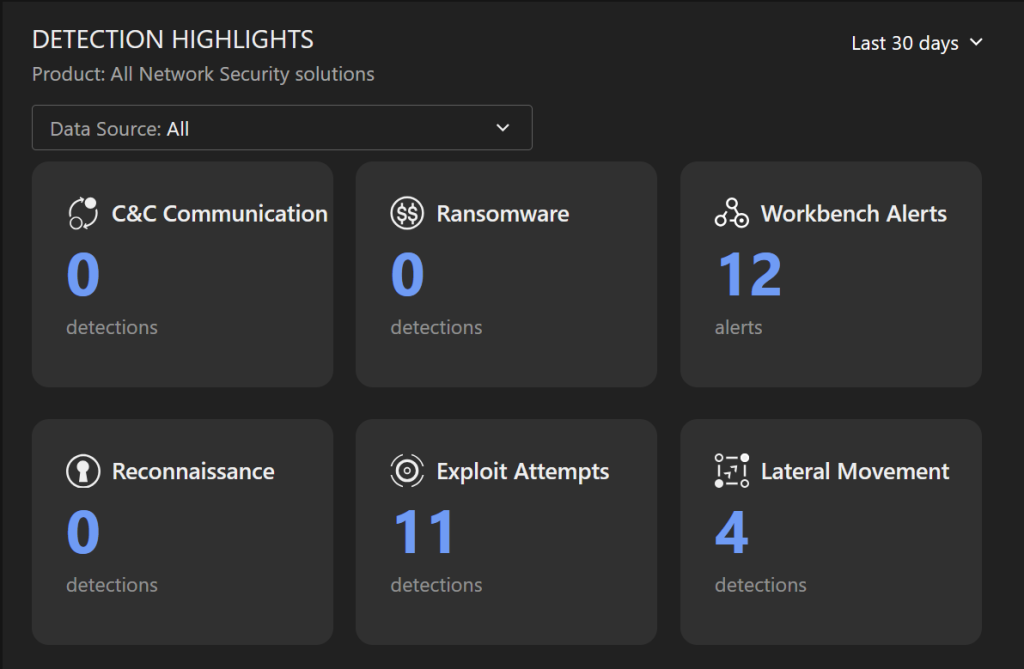

1. Command & Control (C&C) komunikácia

Útočníci sa snažia nadviazať spojenie so svojou infraštruktúrou, často cez šifrované protokoly (HTTPS, DNS tunneling).

Ako sa deteguje:

- analýza anomálií v HTTP/TLS komunikácii (SNI, JA3 fingerprinty),

- identifikácia pravidelných, nízkoobjemných spojení,

- korelácia časovej osi komunikácie.

2. Ransomvér a laterálny pohyb

Po počiatočnom prieniku sa útok šíri ďalej v sieti cez SMB alebo RDP.

Ako sa deteguje:

- neštandardné súborové operácie a prístupové vzory,

- neobvyklé použitie administrátorských účtov,

- vysoký počet zápisov a premenovaní súborov v krátkom čase.

3. Zero-day útoky skryté v HTTPS

Útoky bez známych signatúr sa spoliehajú na šifrovanie, aby unikli detekcii.

Ako sa deteguje:

- analýza TLS handshake a správania prenosu,

- sandboxovanie podozrivých payloadov,

- behaviorálne modely namiesto statických pravidiel.

4. Multi-stage útok s makrami

Dokumenty s makrami spúšťajú ďalšie fázy útoku.

Ako sa deteguje:

- Sandbox simulácia – spustenie dokumentu v izolovanom prostredí,

- analyzovanie správania makra (download ďalších súborov, PowerShell príkazy),

- generovanie IOC (Indicators of Compromise) pre ďalšie blokovanie.

Čím je Deep Discovery Inspector odlišný

Deep Discovery Inspector je sieťový senzor, ktorý analyzuje sieťovú prevádzku v reálnom čase naprieč širokým spektrom protokolov a portov. Dokáže identifikovať malvér, ransomvér, C&C komunikáciu aj laterálny pohyb útočníkov.

Kľúčovým prvkom je integrovaný sandbox, ktorý analyzuje súbory a URL v prostredí napodobňujúcom reálne konfigurácie organizácie. To výrazne zvyšuje presnosť detekcie pri viacstupňových a cielených útokoch, najmä pri phishingových kampaniach a dokumentoch s makrami.

Prečo to dáva zmysel aj z pohľadu biznisu

Nasadenie DDI neprináša len technickú viditeľnosť, ale aj konkrétnu biznis hodnotu:

- výrazné skrátenie času detekcie a reakcie na incident,

- nižšie náklady na riešenie bezpečnostných incidentov,

- lepšia pripravenosť na audit, regulácie a forenzné vyšetrovanie,

- rozšírenie dátových zdrojov pre SOC a XDR bez zvyšovania komplexity.

Pre manažment to znamená nižšie riziko neplánovaných výpadkov, finančných strát a reputačných škôd.

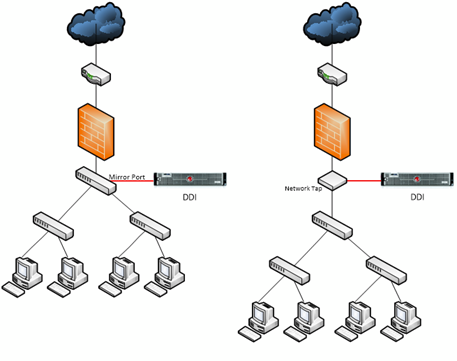

Flexibilné zapojenie do existujúcej infraštruktúry

DDI je možné nasadiť bez zásahu do produkčnej prevádzky pomocou SPAN alebo TAP portov. Riešenie podporuje kombináciu fyzických aj virtuálnych senzorov a je vhodné pre dátové centrá, cloudové prostredia aj pobočkové siete.

Integrácia so SIEM, NGFW a platformou Trend Vision One zabezpečuje, že bezpečnostné tímy pracujú s jednotným pohľadom na riziká v celej organizácii.

Moderné kybernetické útoky sa nesnažia byť hlučné. Ich cieľom je zostať čo najdlhšie neviditeľné. Deep Discovery Inspector poskytuje organizáciám schopnosť tieto hrozby včas odhaliť, pochopiť ich dopad a reagovať skôr, než prerastú do krízy.

Ak chcete získať reálnu predstavu o tom, čo sa vo vašej sieti skutočne deje, radi s vami prejdeme možnosti nezáväznej konzultácie alebo pilotného nasadenia v prostredí vašej organizácie.